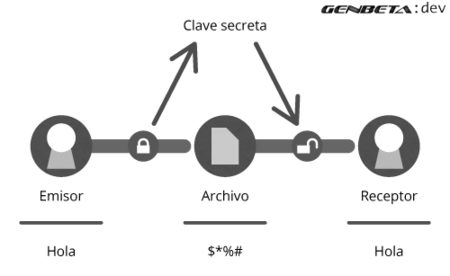

Vista de Confidencialidad de datos mediante el grabado de códigos QR cifrados: ID-óptico | I+D Tecnológico

La clave secreta del universo (La clave secreta del universo 1): Una maravillosa aventura por el cosmos : Hawking, Stephen W.: Amazon.es: Libros

:quality(75)/cloudfront-us-east-1.images.arcpublishing.com/elcomercio/6TLI3WU7K5AV5BS67DRXI7MP74.jpg)

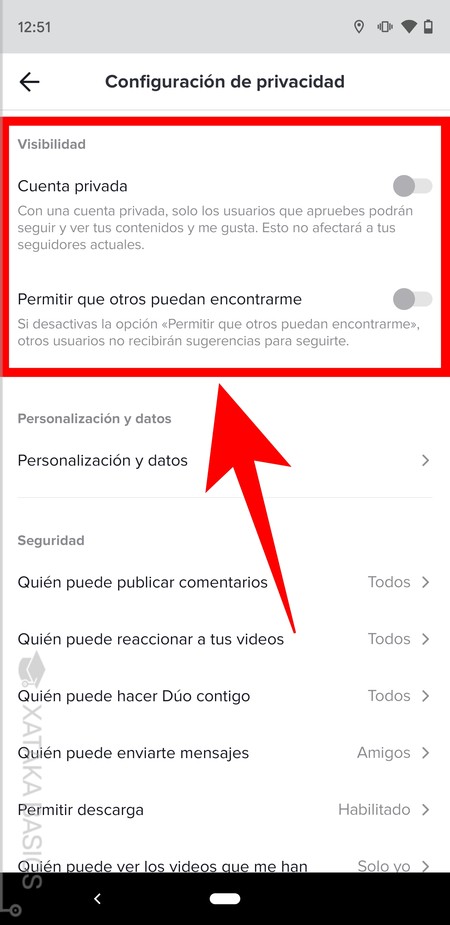

WhatsApp | Cómo ocultar vista previa de los mensajes | Notificaciones | Wasap Web | Wsp | Truco 2020 | Tutorial | Smartphone | Celulares | Viral | Aplicaciones | Apps | Estados Unidos | USA | España | México | Perú | NNDA | NNNI | DEPOR-PLAY | DEPOR

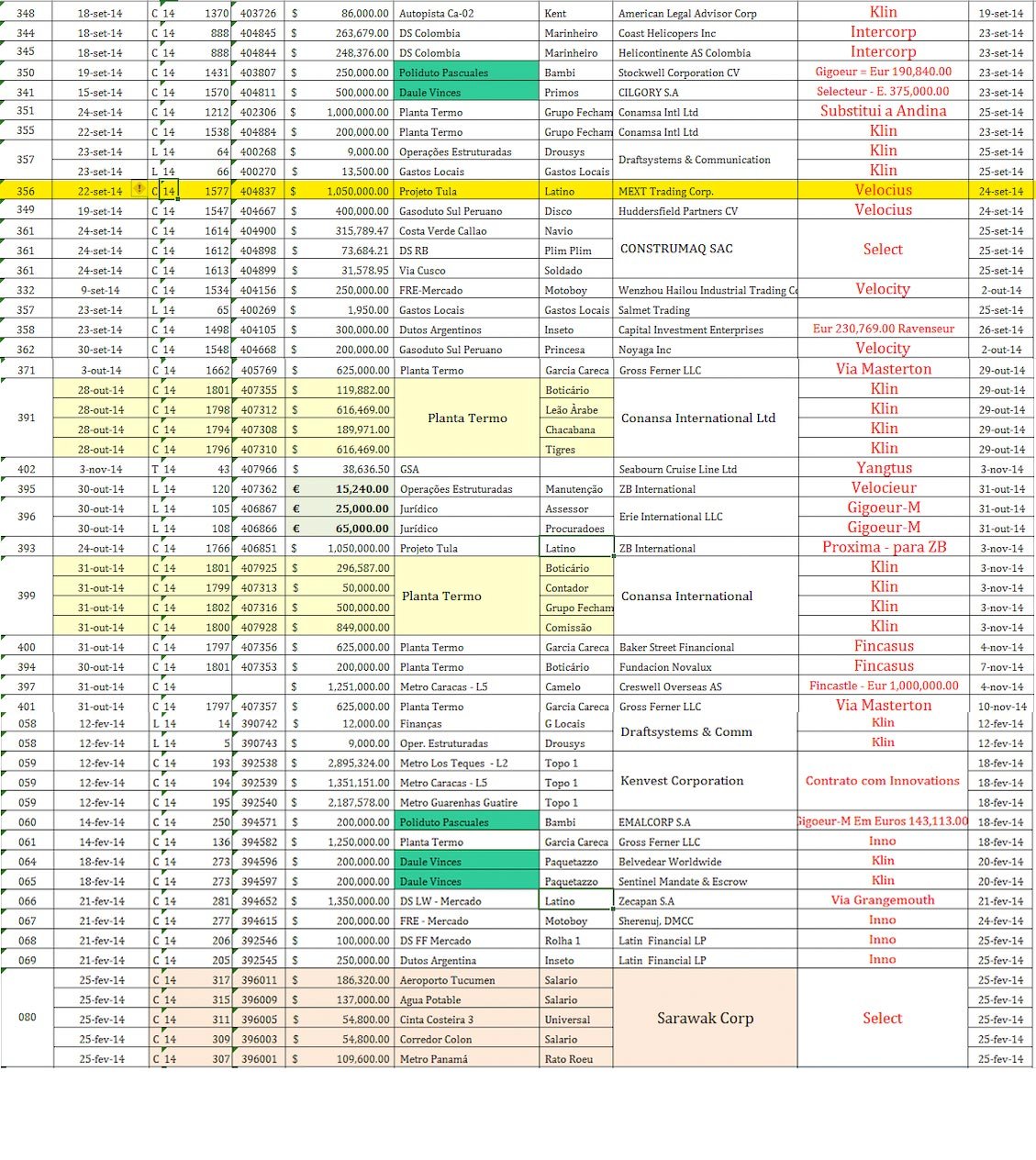

Acusación General de la Audiencia Inicial del TPP- México: El despojo y depredación de México by Centro Nacional de Comunicación Social (Cencos) - Issuu

Papeles de Pandora | La lista completa con los nombres relevantes de la investigación | Los 'Papeles de Pandora' | EL PAÍS

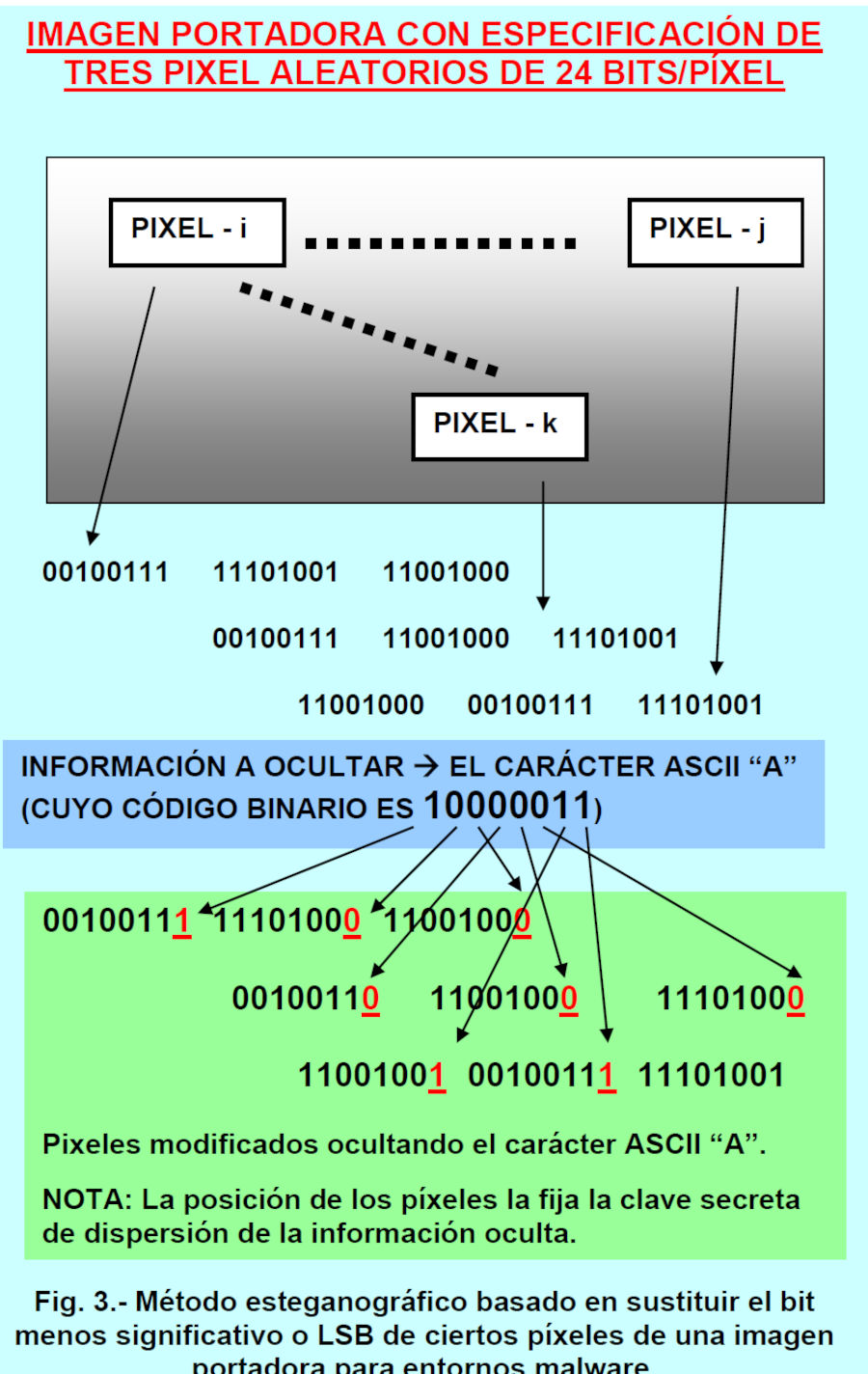

Sobre dos “tablas esteganográficas”. Nueva contribución a la historia de la criptografía en México durante el siglo XIX

![Actualizado 2022] => ¿Como llamar con número oculto? Actualizado 2022] => ¿Como llamar con número oculto?](https://llamadaoculta.com/wp-content/webpc-passthru.php?src=https://llamadaoculta.com/wp-content/uploads/2017/04/numero-desconocido.png&nocache=1)